多様なランサムウェア攻撃手法に対してどのようなカウンター防御が必要なのか?2021年10月4日のブログから

ランサムウェアは、企業組織のネットワークをターゲットにします。ネットワーク侵入後、重要データを勝手に暗号化します。相手に復号化をする代わりに代金を要求します。

ランサムウェアは実際にどのように動くのでしょうか?非常に難しい質問です。ランサムウェアの種類によって動きも変わってきます。このことから、ランサムウェア攻撃を防御するには、多様な対策が必要となってきます。

ランサムウェア攻撃防御の具体的なケースもこれから見ていきましょう。3つのメジャーなランサムウェアと攻撃手法を説明します。

Conti Ransomware(コンティ ランサムウェア)

Contiは2020年に初めて確認されました。2020年に最初に登場したコンティランサムウェアは、ハッシュ値APIを使用して、カーネル内の低レベルのOSサービスを呼び出します。これらのコールにより、ランサムウェアは、メモリーとプロセスに対しカーネルレベルのアクセスを取得できるため、機密ファイルや情報を盗むことができます。Contiはサイバーセキュリティコミュニティーで出回っていて、Wizard Spierと呼ばれるそうです。典型的なランサムでお金を払わないと機密データ (情報)を公開すると脅します。

Contiが潜伏されているのが顕著に表れ始めたのが2020年後期頃です。ランサムウェア開発者がマルウェア検知ツールなどを回避できるようにアップデートを行いました。Contiの現バージョンは、unhooking機能を実行させることで検知回避が実現可能となりました。このunhooking機能というのは、典型的なセキュリティツールでシステム内に悪意のあるアクティビティを検知するものです。

Conti ランサムウェアを防御

Contiの変種株の場合ですが、防御の重要な点は、オペレーションシステムファイル内のAPI hooksが削除されるのを防ぐことで、unhooking機能を無効にさせることができます。

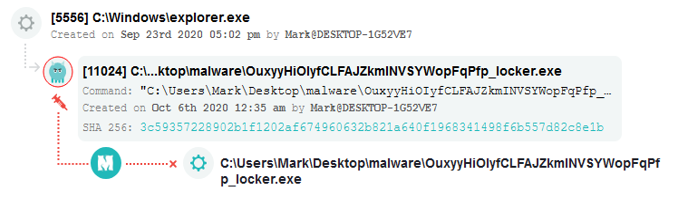

Minerva Armorのユーザーは、実際にこのConti変種株の攻撃に出会い防御することができました。他の製品では、Conti変種株からの攻撃を検知することは不可能ですが、Minervaは攻撃を防御しました。

下記の図はその攻撃試行のプロセスイベントです。

Ryuk Ransomware (ライク ランサムウェア)を防御

初めて世に出始めた(検知された)のが2018年です。Ryukは“質”(他のランサムウェアと比較)に特化したランサムウェアの変種株になります。特定の企業又は人に対してターゲットを絞り込み攻撃を仕掛けます。

多くの場合、Ryuk攻撃はメール又は企業の特定ユーザーに対し、フィッシング攻撃から始まりました。ユーザーが、そのフィッシングメールをクリックすると、RyukはユーザーPCへ侵入して攻撃の足掛かりを築きます。その後ドロッパーと呼ばれるマルウェアコードが、次々にダウンロードされてしまい、企業組織の重要なファイルが暗号化されてしまいます。攻撃者はファイルを回復する代わりに多額の身代金を要求しました。

RyukはMinerva社が熟知しているランサムウェアの中でも特殊ですが、Minervaユーザーは、実際のRyuk攻撃を防御しました。VirusTotalで初めてこのRyuk攻撃が明るみになる28日前に攻撃防御に成功しています。

Sodinokibi (ソディノキビ ランサムウェア) (REvil)

REvilは少なくとも2019年4月以来存在が確認されており、Kaseya社に対するスペシャルクラスのランサムウェア攻撃関与で、最も悪名高い集団です。ランサムウェアサービス(RaaS)は、特に高度な技術が無くてもランサム攻撃を容易に実行できる商品(サービス)です。

REvilはSodinokibiと呼ばれるプロセスインジェクション攻撃を使用しました。この攻撃はシステムが稼働しているプロセスへコードを注入し、プロセスがアクセスするメモリー、ディスク、ネットワーク又は他の可能なリソースへアクセスができるようになります。

この攻撃手法を利用して、REvilは最終的にファイルを暗号化します。頭痛の種はSodinokibiが、コードインジェクション攻撃を実行しても検知されにくいのです。システムプロセスは、これらの悪意のあるコードでも正当なものであると認識しているので、セキュリティクリアランスが素通りされてしまいます。

2021年7月にREvilは、ロシアを拠点にして活動している可能性が濃厚でしたが、現在は活動を急遽ストップしているようです。この背景にはUSサイバーコマンド部隊或いはロシア政府サイバー対策部隊によって、彼らのサイトを停止したことが要因なのかもしれません。またはアメリカとロシア政府から更なる取り締まり攻撃を避けるため、彼らが自発的に活動をストップした可能性もあるようです。

REvil ランサムウェア攻撃防御

REvilによる悪意のコードがプロセス内で検知回避されていても、Minervaは先制防御を行うことができます。

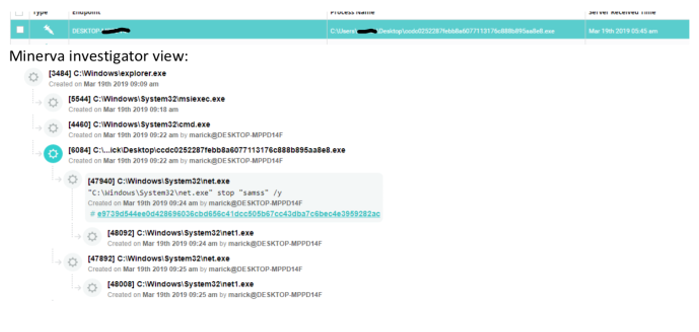

上にある図はMinervaがREvil攻撃を防御したイベントを表示しています。VirusTotal上でこのSodinokibi攻撃が明るみになる約5時間前にMinervaは攻撃を防いでいます。

結論: ランサムウェア攻撃から防御するには

各種ランサムウェアはそれぞれ異なる攻撃手法で実行します。オペレーティングシステム上に存在する脆弱性を突いて攻撃されるケースもあれば、フィッシング攻撃によって侵入されるケースもあるということがわかります。

今回のリポートでお伝えしたいことは、全てのランサムウェア攻撃を容易に検知して防御する対策は、非常に困難であるという厳しい事実です。

最後にMinervaは各種ランサムウェア攻撃に対し、深い知見を備えております。これまでに数多くのランサムウェア攻撃を防御しています。これはMinervaチームが最高のサイバーセキュリティエクスパート集団であり、独自のテクノロジーを駆使した結果です。Minerva製品が他のエンドポイント製品との決定的な違いは、Minerva製品はランサムウェアはもちろんのこと、未知のマルウェア攻撃を先制防御することです。いかなる最小限の被害や損害が発生する前に攻撃をシャットアウトします。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。