フィッシング攻撃 vs Minerva Armor (Minerva Labs社の製品名) 2021年9月26日のブログから

近年における多くのサイバー攻撃者が、以前よりも増して高度になりました。企業組織のネットワーク上でサイバー攻撃を受けた多くは、攻撃の最終段階で少なからず損害を受けていると思います。サイバーキルチェーンにおいて最も重大なステージの一つがマルウェアの不正侵入です。

長年にわたり多くのマルウェア侵入経路として典型的な手法が、フィッシング攻撃と言えるでしょう。この攻撃手法は、ソーシャルエンジニアリング (人間の心理的な隙や、行動のミスにつけ込んで個人が持つ秘密情報を入手する手法)で、偽のメールなどを利用し、相手の隙をついて重要な情報又はネットワークのセキュリティホールを開放(無力化)してしまいます。

2021年のある統計によると、少なくとも91%のサイバー攻撃がフィッシング攻撃という報告があります。エンドユーザーはこのような悪質化していくサイバー攻撃チェーンの犠牲者と化します。

フィッシング攻撃は以下のような方法で仕掛けられます。

- Email – メール添付ファイルに悪意のあるドキュメント又はURLのリンク先が掲載

- Website – 健全なウエブサイト(Paypal, Ebayなど)の偽物ログインページ

- SMS – 偽のウエブサイトや悪意のあるダウンロードページへ誘導

- Twitter, Facebook や LinkedInなどのSNS – 偽のログインページを囮として個人パスワード情報を盗んだり、求職者の履歴書ファイルに悪意のあるマクロを仕掛けダウンロードさせる手法

フィッシング攻撃の典型的な仕掛けは、メール上に偽の請求書ファイルを添付する手法ですが、昨年はコロナ蔓延に関するメールにExcel/Wordファイルが添付され、悪意のあるマクロが仕掛けられているケースです。ユーザーが間違ってファイルをクリックするとリモートコマンド・コントロールサーバー (C&C Server又はC2 Server)から悪意のファイルがダウンロードされてしまいます。

LCG KitやEtterSilentなどの正当なツールを利用して攻撃を仕掛けたりします。

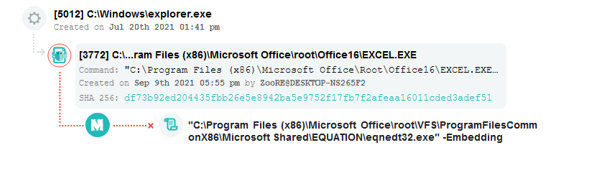

典型的なフィッシング攻撃で登場するマルウェアとしては、Trickbot, Emotet, Ursnifなどがあります。Minervaの先制防御テクノロジーでMicrosoft Office製品が悪意のあるペイロード実行を下の図に示すように先制防御します。

図1 - 悪意のEXCELファイルがeqnedt32.exe を利用して任意コードを実行するのを先制防御した攻撃タイムライン

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。