偽物インストーラーに仕組まれたマルウェアからの攻撃を先制防御 2020年10月20日 Minervaのブログから

昨今、偽物インストーラーが増えてきており、遭遇する機会が増えてきています。開発するにも手間がかからず手離れの良いペイロード攻撃は、典型的なマルウェアと位置付けられています。アンチウィルスベンダーの製品は、この種のマルウェアは早くて数時間、巧みなもので数日間後に検知されて登録されています。

最近の例としてLideEx Converterというマルウェアで、偽物のインストーラーなどに埋め込まれています。Minerva調査チームは、このマルウェアがAmong Usというオンラインゲームの偽物インストーラーに埋め込まれていたのを確認しています。

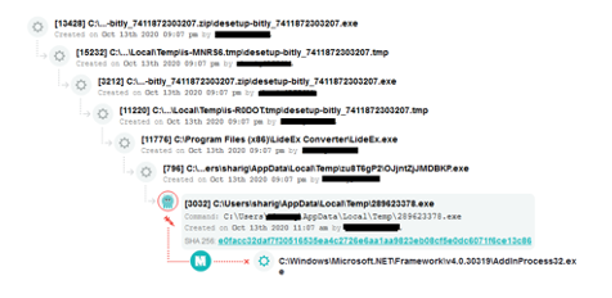

バイナリーを分析すると、Programs Filesのディレクトリー内にLideEx Converterディレクトリーが生成されていて、ペイロード攻撃を実行するLideEx.exeが格納されています。攻撃が開始されると、この悪意あるソフトウェアは、感染している端末情報をC2サーバーへ送信し、更にこのサーバーから付加的な悪意ペイロードを送り込みます。

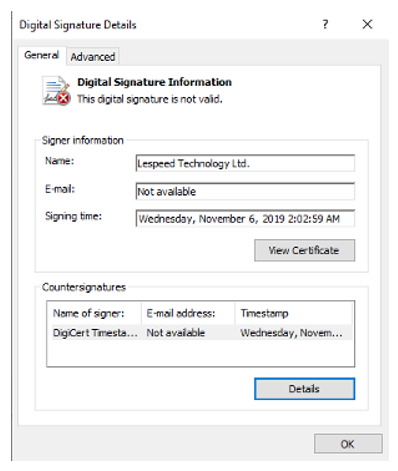

偽物インストーラーは、Lespeed Technology社発行の偽デジタル署名がされていました。

今回のケースでは、インストーラーはRedLineStealerというブラウザー上の認証情報や暗号資産を盗む悪名高いマルウェアが仕組まれていました。

このRedLineStealerペイロード攻撃のテクニカル分析詳細については、Proofpoint社のレポートが発表されています。

RedLineStealerは、.NETインストーラーディレクトリー内に格納されたaddinprocess32.exeを調査すると、子プロセスのインスタンスにペイロード攻撃を注入していることがわかります。注入されたペイロードは機密情報などを収集し、C2サーバーへ送信されます。サーバーアドレスは、マルウェアのバイナリー上にハードコーディングされていました。

Minerva製品はRedLineStealerのメモリーインジェクション攻撃を先制防御しました。

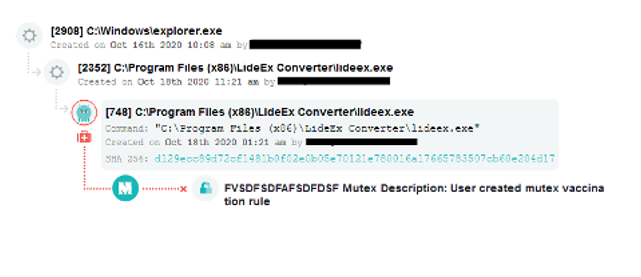

更に下の図の攻撃タイムラインを見ると、Minervaがダウンローダーからの攻撃をマルウェアワクチン防御手法で先制防御したことがわかります。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。