2022年にSunCryptランサムウェアは新たな特性機能を装備する 2022年3月30日 Minervaのブログから

SunCryptランサムウェアは2019年10月に初めて観測されたRaaS集団です。彼らの攻撃は*3重脅迫*で被害者を脅します。他のRaaS集団と異なる点は、SunCryptは少数集団であり閉鎖的です。初期バージョンのSunCryptランサムウェアはGOで書かれていますが、CとC++言語バージョンは2020年中頃にリリースされた後、活動的になりました。SunCryptはサービス業、IT、小売業界に被害を及ぼしています。Minervaの独自調査により、新たな特性機能を持ち合わせた最新バージョンを発見しました。

*3重脅迫* とは比較的新しい脅迫手法で、ランサムウェア集団がファイルの暗号化と身代金の2つのセット脅迫ですが、被害者が身代金を期限通りに払わなかったりすると、更にDDOS攻撃を仕掛けてくるようです。

SunCryptはPowerShellローダーを使用してデプロイメントを実行します。Minervaが取得したサンプルは、.Zipファイルでドロップする種類のもので設計的に洗練されておらず、また瞬足脅威のランサムウェアでもありません。特徴的なのは、通常のランサムウェアはAPIをほとんど採用していませんが、SunCryptは少ない数のAPIをインポートしていることです。

多くのランサムウェアの暗号化は、いくつかのスレッドで稼働しています。ランサムウェアは素早い暗号化を実現するためにI/O完了ポートモデルを利用します。Microsoftによると、I/O完了ポートは、複数のプロセサーシステム上で複数の非同期I/Oリクエストを処理するために効率的なスレッドを提供します。プロセスがI/O完了ポートを生成すると、システムはリクエストされるサービスに応えるために、関連する同期キューオブジェクトを作成します。多くの同時非同期I/O要求を処理するプロセスは、I / O要求の受信時にスレッドを作成するよりも、事前に割り当てられたスレッドプールと組み合わせてI / O完了ポートを使用することにより、より迅速かつ効率的に処理できます。

以下のファイルとディレクトリーはSunCryptによってホワイトリスト化されています。

1. Windows directory

2. $Recycle.bin directory

3. System Volume Information directory

4. ntdetect.com

5. ntldr

6. bootfont.bin

7. boot.ini

8. .exe extension files

9. .dll extension files

10. .ocx extension files

11. .sys extension files

12. AppData directory

13. Application Data directory

14. YOUR_FILES_ARE_ENCRYPTED.HTML ー ransom note

15. Bootmgr directory

16. ..¥Efi¥microsoft¥boot¥bootmgr.efi file

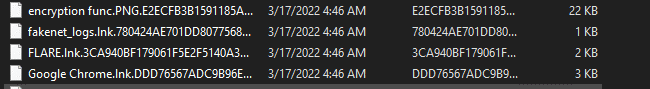

暗号化されたファイルはランダム64バイトHex文字列拡張を追加するためにファイル名が変更されます。

図1 - 暗号化されたファイル

前バージョンと同じく、SunCryptはネットワークシェアーとローカルボリュームを暗号化しました。

更に感染PC上で、

”\Sessions\2\BaseNamedObjects\0c91c96fd7124f21a0193cf842e3495f6daf84a394f44013e92a87ad9d2ef4a0ceec9dd2e2eca22e”というミューテックスを生成していました。

新たな特性機能

2022年版SunCryptは新規の特性機能を持ち合せています。ランサムウェアはまだ開発途上のようなものですが、ランサムウェアの暗号化プロセスを中止できる機能があり、ランサムウェア実行の足跡を消去する機能を備えていました。ランサムウェアは、winlogon.exeアクセストークンも利用するなどして、SetThreadToken APIコールをメインスレッドへ設定しています。

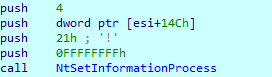

現時点で確認は取れておりませんが、アンチVM機能が将来のバージョンで備えられる可能性について、今回のサンプルを見る限り垣間見ることができます。2022年版では、C&Cへリポートを停止する引数のやり取りはオプションであり、今回のサンプルでは実装されていません。SunCryptは文書化されていない“ProcessIOPriority” (0x21)クラスを使用しており、プロセスのI/O優先度が ”高” に設定されていますが、この装備は稼働高速化を狙ったものです。

図2 - I/O 優先順位

プロセス ターミネーション

SunCryptは暗号化の開始前に、以下のプロセスexeの実行を中止します。

- Ocssd.exe

- Dbsnmp.exe

- Synctime.exe

- Agntsvc.exe

- Isqlplussvc.exe

- Xfssvccon.exe

- Mydesktopservice.exe

- Ocautoupds.exe

- Encsvc.exe

- Firefox.exe

- Tbirdconfig.exe

- Mydesktopqos.exe

- Ocomm.exe

- dbeng50.exe

- sqbcoreservice.exe

- excel.exe

- infopath.exe

- msaccess.exe

- mspub.exe

- onenote.exe

- outlook.exe

- powerpnt.exe

- steam.exe

- thebat.exe

- thunderbird.exe

- visio.exe

- winword.exe

- wordpad.exe

- ssms.exe

- notepad/notepad++.exe

- fdhost.exe

- fdlauncher.exe

- launchpad.exe

- sqlceip.exe

- sqlwriter.exe

サービス停止機能

Minervaが取得したSunCryptサンプルは、サービス停止コードが組み込まれていましたが、実行はされませんでした。このサンプルには、サービスをストップさせるリストはありませんでした。

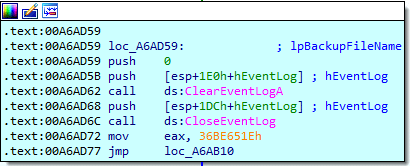

ランサムウェアエビデンス消去機能

最終的に暗号化が実行された後、SunCryptはイベントログをClearEventLogA とEvtOpenChannelEnum/EvtNextChannelPath/EvtClearLogのAPIコールの混合を使用して消去します。

これらのAPIの一つが使われるとログは削除されます。尚、今回のサンプルでは、OSバージョンに関係なくイベントログが削除されることが判明しました。イベントログの削除後、ランサムウェアは以下のcmd.exeのコマンドを実行することにより、ディスク上から削除されることがわかりました。

以下のコマンドでディスク上から消去します。

“cmd.exe /C ping 127.0.0.1 -n 10 > nul & del /f /q “path to the currently running process” > nul”

図3 - イベントログ消去

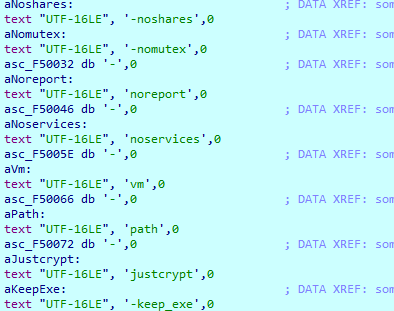

初期開始時に、ランサムウェアはプロセスへ渡されたコマンドライン引数をチェックします。サンプルには、ランサムウェアの開発者によって定義された8つの引数が存在しています。

1. -noshares: この引数が渡されると、ランサムウェアはローカルボリュームのみ暗号化します。

2. -nomutex: 旧バージョンでは、この引数が渡されるとミューテックスチェックがスキップされますが、今回のサンプルでは、実行フローには影響されません。

3. -noreport: 旧バージョンをベースとしており、この引数が渡されると、ランサムウェアはC&Cへリポートするのを中止します。

4. -noservices: この引数が渡されると、ランサムウェアは実行を止めます。

5. -vm: 今回のサンプルでは、確認はできませんでしたが、引数が渡されるとVMの存在チェックを実行するかしないかの行動をとると推測しますが未確認です。

6. -path: この引数が渡されると、ランサムウェアはパス内にあるファイルのみ暗号化します。

7. -justcrypt: この引数が引き渡されると、ランサムウェアはプロセスを中止せず、winlogon.exeトークンを複製してラニングプロセスを優先してから、サービスを停止します。

8. -keep_exe: この引数が引き渡されると、ランサムウェア実行ファイルはフローが終了しても削除されません。

図4 - ランサムウェアへ送られた引数

今日ほとんどのランサムウェア集団と同様にSunCryptは暗号化する前に、被害者のデータを乗っ取ります。被害者に身代金を支払わせるために、暗号化された1ファイルをアップロードすることで復号化できる箇所を提供しています。

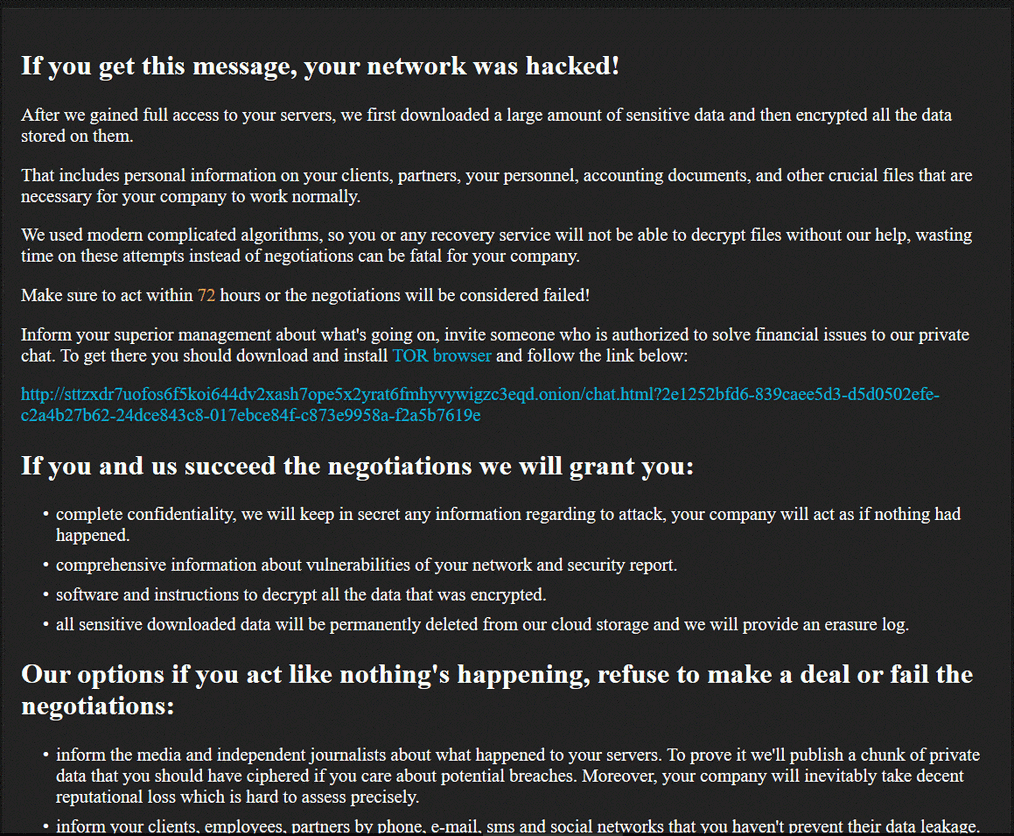

図5 - ランサムノート

最近の被害者としては、スイスの最大手スーパーマーケットで10万人の従業員を抱えるMigros社です。SunCryptのランサムウェアはクオリティが向上しており、被害者リスト数も増加してきています。他のランサムウェア集団と競合力を強めてきていますので、今後も要注意となるでしょう。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。