Jupyter Stealerマルウェアを難なく防御 2021年8月9日Minervaのブログから

Jupyter Stealerとは一般的に知られているバックドアを利用して機密情報などを盗む(Stealer)マルウェアが進化したものです。 このJupyter Stealerの最新バージョン版に出会う機会がありました。この最新バージョン版は、感染されたデバイスに対し、新たなペイロードを送り込み実行します。

Minerva調査チームが分析した結果、YTD VideoダウンローダーとVideo Converterなどウエブ上から音楽と映像のソフトウェアに仕掛けられていることが判明しました。

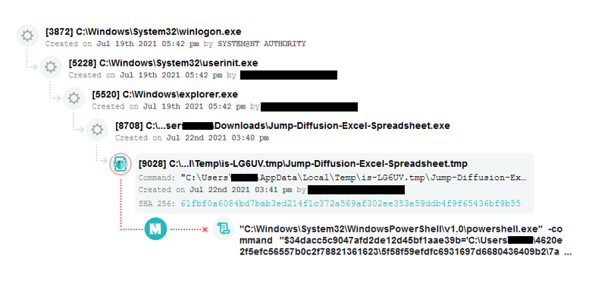

このソフトウェアをダウンロードされると、密かに隠れている悪意のPowerShellが実行され、暗号化されたPowerShellスクリプトがドロップされマルウェア感染を引き起こします。このマルウェアが実行されると、スクリプトはアルゴリズムを利用し攻撃の足掛かりを作ります。(この攻撃プロセスの詳細についてはこちら)

Minervaが調査したJupyter変種株は、侵入後にC&Cサーバーへ接続され、ターゲットのPC情報(暗号化状態で)をフィードバックします。ターゲットPCの詐取された認証情報は、ハードコーディングされず、代わりに全機能モジュールがC&Cサーバーから送られてきます。

このマルウェア特性の一つとして、execute .exeと.ps1ファイルをターゲットPCへアップロードします。この事象により、多種多様の攻撃手法が実行可能になるだけでなく、全情報を盗み取ることが可能になります。

Jupyterマルウェアが正当なツールを悪意に利用する攻撃に対し、Minervaの自給自足型攻撃防御テクノロジーにより防御することが可能です。下の図は防御した攻撃プロセスのチャートです。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。