BlackMatter ? ランサムウェアの新ハッカー登場する 2021年8月31日Minervaのブログから

DarkSideランサムウェアアフィリエイトプログラムが消滅した後、ランサムウェアブラックマーケットは空洞化と化していました。しかしLockbitやBlack Matterと名乗る新たなグループがより攻撃性の強いランサムウェアを仕掛け始めています。彼らのランサムウェアのいくつかのコードには特徴があり、DarkSideの技術が受け継がれているようです。

Bleeping Computer(コミュニティサイト)によると、BlackMatterグループが世の中でほとんど注目されていない間、このグループは既に400万ドルのランサムを稼いていると主張しています。Minervaリサーチチームは最新のBlackMatterグループのランサムウェアサンプルを入手し、ランサムウェアの中枢構造を詳細に調査致しましたので、今回ご紹介します。

回避テクニック:

多くのマルウェアと同様にBlackMatterは暗号化と動的なAPI機能解決を繋ぎ合わせて作られていることにより、マルウェア分析から検知回避します。ランサムウェアのAPI解決はエンコードフォームで解決機能ポインターをセーブし、実行時のみデコードされることで特にユニークなマルウェアと言えます。

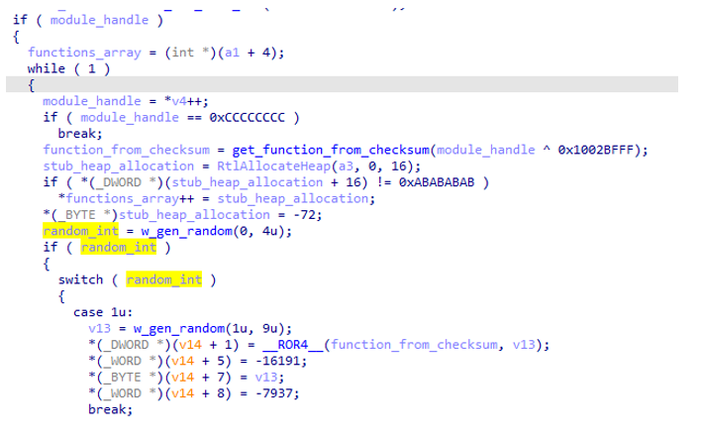

API解決機能を非コンパイルされた状態が以下となります。

更なる分析を行うと、マルウェアはヒープ割り当てが整数0xABABABABで締めくくると、再構築されたインポートアドレステーブル内にあるスタブのアドレスをセーブしません。この状態でデバッガ時に起動するとランサムウェアは効果的にクラッシュします。このテクニックはヒーププロテクションで防御しています。(ヒーププロテクションの詳細についてはこちら)

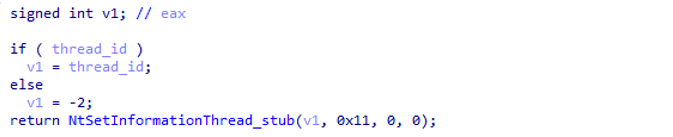

他にこのグループが使用しているアンチデバッガテクニックというのは、ThreadHideFromDebugger (0x11)パラミターとNtSetInformationThread機能を使用してスレッドを隠蔽します。よってスレッドがデバッガから回避する要因となります。このテクニックはまさしくLockbit2.0グループが使用しているテクニックであると言っても差し支えないことがわかります。以下はBlackMatterが実際に使用した隠蔽されたコードスレッドです。

他のランサムウェアとは違い、BlackMatterのランサムウェアはロシア製のデバイスも暗号化するでしょう。今回のマルウェアサンプルはコンピューターのローカルをクエリーチェックすることなどはせず、サンドボックスや他の場所でもお構いなしに攻撃を行う状態でした。

一般的にほとんどのランサムウェアは、初期のペイロード攻撃は行いません。なぜならセキュリティ製品に検知され処理されるからです。このマルウェアの特性はメモリーインジェクション攻撃又は自給自足型攻撃のような回避型マルウェアと言えるでしょう。

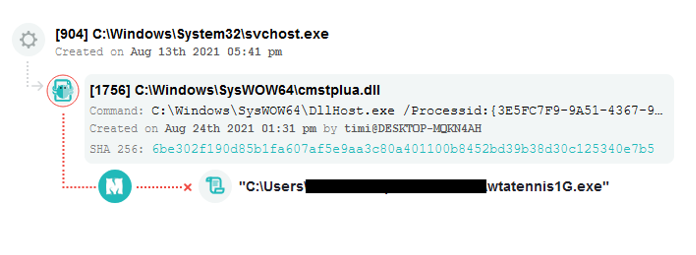

Minerva製品は、このようなBlackMatterのランサムウェアが侵入しても、初期ペイロード攻撃前に先制防御しました。以下は攻撃防御のタイムラインです。

Minerva製品(Minerva Armor)についてのお問い合わせはPico Technologies (info@pico-t.co.jp)までお願い致します。